GitHub Hesapları S1ngularity Saldırısına Hedef Oldu

Nx “s1ngularity” saldırısı, GitHub hesaplarını ve depolarını hedef alan büyük ölçekli bir tedarik zinciri saldırısı olarak kayda geçti. Bu saldırıda binlerce gizli anahtar ve özel veri sızdırıldı. Olay, açık kaynak projelerde güvenliğin ne kadar kritik olduğunu bir kez daha ortaya koydu.

Nx “s1ngularity” NPM Tedarik Zinciri Saldırısı: Büyük Bir Güvenlik Açığı

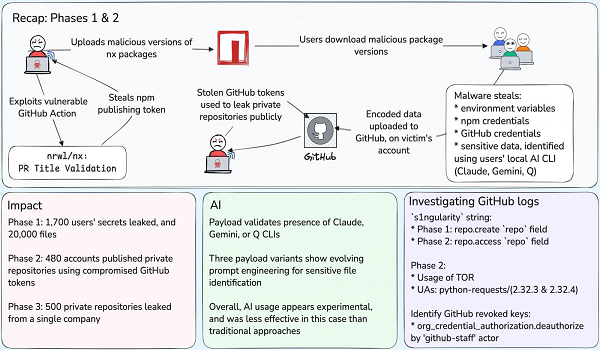

Nx “s1ngularity” olarak bilinen NPM tedarik zinciri saldırısı, ciddi sonuçlar doğurdu. Yapılan incelemeler, binlerce hesap jetonunun ve depo sırlarının sızdırıldığını ortaya koydu. Wiz araştırmacılarının olay sonrası değerlendirmesine göre bu saldırı, üç ayrı aşamada toplam 2.180 hesap ve 7.200 deponun ifşa olmasına yol açtı.

Araştırmacılar, birçok sızdırılmış bilginin hâlen geçerli olduğunu ve saldırının etkilerinin devam ettiğini vurguluyor.

Nx “s1ngularity” Saldırısı

Nx, kurumsal ölçekli JavaScript/TypeScript ekosistemlerinde yaygın olarak kullanılan açık kaynaklı bir monorepo yönetim aracı. Haftalık 5,5 milyon indirmesi bulunan Nx, 26 Ağustos 2025’te saldırganların hedefi oldu. Saldırganlar, Nx deposundaki hatalı bir GitHub Actions iş akışını kullanarak NPM’de kötü amaçlı bir paket yayımladı. Bu paketin içinde, Linux ve macOS sistemlerini hedef alan telemetry.js adlı zararlı bir yazılım yer alıyordu.

Bu kötü amaçlı yazılım, GitHub ve NPM jetonları, SSH anahtarları, .env dosyaları, kripto cüzdanları gibi kritik bilgileri çalmak ve bunları “s1ngularity-repository” isimli herkese açık GitHub depolarına yüklemek için tasarlanmıştı.

Saldırıyı farklı kılan nokta ise, zararlının Claude, Q ve Gemini gibi yapay zekâ platformlarının komut satırı araçlarını kullanarak büyük dil modelleri (LLM) üzerinden hassas bilgileri arayıp toplamasıydı. Wiz’in raporuna göre saldırgan, LLM istemlerini sürekli değiştirerek başarı oranını artırmaya çalıştı. Bu değişiklikler arasında rol tanımlamaları, teknik detaylarda çeşitlilik ve “penetration testing” gibi ifadelerin kullanımı dikkat çekti.

Geniş Etki Alanı

-

1. Aşama (26-27 Ağustos): Backdoor eklenmiş Nx paketleri 1.700 kullanıcıyı doğrudan etkiledi ve 2.000’den fazla gizli bilgiyi sızdırdı. Ayrıca 20.000 dosya ifşa oldu. GitHub, saldırganın depolarını sekiz saat içinde kapatsa da veriler çoktan kopyalanmıştı.

-

2. Aşama (28-29 Ağustos): Sızdırılan jetonlar kullanılarak 480 hesap daha tehlikeye atıldı. Çoğu kurumsal olan bu hesaplara ait 6.700 özel depo herkese açık hale getirildi.

-

3. Aşama (31 Ağustos sonrası): Saldırganlar tek bir kurumu hedef alarak 500 özel depoyu daha yayımladı.

Nx’in Yanıtı

Nx ekibi, saldırının kökenini ayrıntılı şekilde açıkladı. Sorunun, pull request başlık enjeksiyonu ile pull_request_target özelliğinin güvensiz kullanımından kaynaklandığı belirtildi. Bu açık, saldırganların yetkili kod çalıştırmasına ve Nx’in yayınlama hattını tetikleyerek NPM yayınlama jetonunu ele geçirmesine yol açtı.

Olay sonrası kötü amaçlı paketler kaldırıldı, çalınan jetonlar iptal edilip yenileriyle değiştirildi ve tüm yayıncı hesaplarında iki faktörlü kimlik doğrulama zorunlu hale getirildi. Ayrıca Nx projesi, jeton tabanlı yayınlamayı ortadan kaldıran NPM Trusted Publisher modeline geçti ve PR tabanlı süreçlerde manuel onay mekanizması ekledi.

Bu saldırı, açık kaynak ekosisteminde tedarik zinciri güvenliğinin ne kadar kırılgan olduğunu bir kez daha gösterdi. Yayıncılar ve geliştiriciler için daha sıkı güvenlik standartları hayati önem taşıyor. Gelecekte benzer saldırıları önlemek, sadece teknik önlemlerle değil, aynı zamanda topluluk temelli işbirliğiyle mümkün olabilir.